- Henter data fra smartklokker som bruker MTK-brikkesett.

- Henter data fra IoT -enheter (Amazon Alexa og Google Home)

- Pakk ut data fra de ovennevnte 60 skykildene, inkludert Huawei, ICloud, MI -skylagring, Microsoft, Samsung, E -postserver Amazon -stasjon, etc.

- Henter flyhistorikk med metadata, videoer og alle bildene.

- Henter data fra droner, dronelogger, drone -mobilapper og droneskylagring som DJI -sky og SkyPixel.

- Analyserer samtaledataposter mottatt fra mobilleverandører.

Data hentet ut ved hjelp av Oxygen Forensics-pakken kan analyseres i en brukervennlig og innebygd analytisk seksjon som inneholder en riktig tidslinje, grafer og viktige bevisområder. Her kan data om vårt behov enkelt søkes ved hjelp av ulike søketeknikker som søkeord, hash -sett, regulære uttrykk, etc. Dataene kan eksporteres til forskjellige formater, for eksempel PDF -filer, RTF og XLS, etc.

Oxygen Forensics Suite kjører på systemer som bruker Windows 7, Windows 10 og Windows 8. Den støtter USB -kabel og Bluetooth -tilkoblinger og lar oss også importere og analysere data fra forskjellige sikkerhetskopier av enheter (Apple iOS, Windows -operativsystem, Android -operativsystem, Nokia, BlackBerry, etc.) og bilder (hentet ved bruk av andre verktøy som brukes til rettsmedisin). Den nåværende versjonen av Oxygen Forensics Suite støtter 25000+ mobile enheter som kan kjøre alle slags operativsystemer som Windows, Android, iOS, Qualcomm -brikkesett, BlackBerry, Nokia, MTK, etc.

Installasjon:

For å bruke Oxygen Forensics Suite , må pakken være samlet i en USB -enhet. Etter å ha pakken i en USB -pinne, kobler du den til et datasystem og venter på driverens initialisering og starter deretter hovedprogrammet.

Det vil være alternativer på skjermen som ber om et sted hvor du skal installere programvaren, språket du vil bruke, opprette ikoner, etc. Etter å ha lest dem nøye, klikk på Installere .

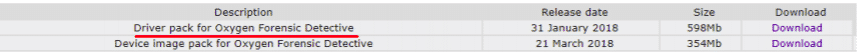

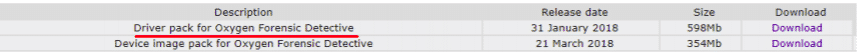

Når installasjonen er fullført, må du kanskje installere en driverpakke, som er best egnet som gitt. En annen viktig ting å merke seg er at du må sette inn USB -stasjonen hele tiden du jobber med Oxygen Forensics Suite .

Bruk:

Det første vi må gjøre er å koble til en mobil enhet. For dette må vi sørge for at alle nødvendige drivere er installert og sjekke om enheten støttes eller ikke ved å klikke på HJELP alternativ.

For å begynne å pakke ut dataene, koble enheten til datasystemet med Oxygen Forensics Suite installert i den. Koble til en USB -kabel eller koble til via Bluetooth ved å slå den på.

Listen over tilkoblinger varierer med enhetsfunksjonene. Velg nå ekstraksjonsmetoden. Hvis enheten er låst, kan vi omgå skjermlås og sikkerhetskode og utføre fysisk datainnhenting i noen Android -operativsystemer (Motorola, LG og til og med Samsung) ved å velge Fysisk datainnsamling alternativet med valgt enhetstype.

Nå vil den søke etter enheten, og når den er fullført, vil den be om informasjon om saksnummer, sak, etterforskerens navn, dato og klokkeslett, etc. for å hjelpe den med å administrere enhetsinformasjonen systematisk.

Når all informasjon er hentet ut, kan du åpne gadgeten for gjennomgang og undersøkelse av informasjon eller kjøre veiviseren for eksport og utskrift på en sjanse for at du må få en rask rapport om modulen. Vær oppmerksom på at vi kan kjøre eksport- eller utskriftsveiviseren når vi jobber med gadgetdataene.

Ekstraksjonsmetoder:

Android data ekstraksjon:

Android -sikkerhetskopi:

Koble til en Android -gadget og velg ekstraksjonsmetoden for Android -sikkerhetskopiering i programvinduet. Oxygen Forensic Suite vil samle informasjon tilgjengelig med denne teknikken. Hver applikasjonsdesigner velger hvilken klientinformasjon som skal plasseres i forsterkningen. Det innebærer at det ikke er noen garanti for at programinformasjon vil bli hentet. Denne metoden fungerer videre Android 4.0 eller høyere, og enheten bør ikke låses med en sikkerhetskode eller passord.

OxyAgent -metode:

Dette er teknikken som tar et skudd på alle støttede Android -systemer. Hvis sjansen for at forskjellige teknikker kommer til kort, vil denne strategien i alle fall skaffe grunnoppsettet av informasjon. OxyAgent har ingen inngang til de indre minnearrangørene; Følgelig vil den ikke returnere de innadgående minnepostene og ikke gjenopprette slettet informasjon. Det vil hjelpe med å hente bare kontakter, meldinger, samtaler, tidsplaner og poster fra strek -stasjon. Hvis USB -porten er ødelagt, eller den ikke fungerer der, bør vi sette inn et SD -kort, og det vil gjøre jobben.

Rot tilgang:

Å ha root -tilgang selv i en liten periode vil hjelpe etterforskere med å gjenopprette alle dataene, inkludert filer, mapper, bildedokumenter, slettede filer, etc. For det meste krever denne teknikken viss kunnskap, men Oxygen Forensic Suite -elementer kan utføre det naturlig. Produktet bruker et restriktivt eventyr for å rote Android -gadgets. Det er ingen 100% suksessgaranti, men for støttede Android-versjoner (2.0-7.0) kan vi stole på det. Vi bør følge disse trinnene for å utføre dette:

- Koble Android -enheten til oksygenforensisk programvare ved hjelp av en kabel.

- Velg anskaffelse av enheter slik at Oxygen Forensics Suite automatisk kan oppdage enheten.

- Velg en fysisk metode ved å heie alternativet og velg utnyttelsen fra mange utnyttelser gitt ( DirtyCow fungerer i de fleste tilfeller ).

MTK Android dump:

Vi bruker denne metoden for å omgå alle slags skjermlåser, passord, pins, etc. med enheter som bruker MTK -brikkesett. For å bruke denne metoden må enheten være tilkoblet i avslått modus.

Dette alternativet kan ikke brukes med en låst oppstartslaster.

LG Android -dump:

For enheter av LG -modeller bruker vi LG android dump -metoden. For at denne metoden skal fungere, må vi sørge for at enheten er plassert i Enhetens fastvareoppdateringsmodus .

Tilpasset gjenoppretting av Samsung -enheter:

Oxygen Forensics Suite gir en veldig god metode for datainnhenting fra Samsung -enheter for støttede modeller. Listen over den støttede modellen øker dag for dag. Etter å ha valgt Samsung Android -dumpen fra menyen Fysisk datainnsamling, vil vi ha en liste over populære Samsung -enheter som støttes.

Velg enheten vi trenger, så er vi i gang.

Motorola Fysisk dump:

Oxygen Forensics Suite gir en måte å trekke ut data fra passordbeskyttede Motorola-enheter som støtter de nyeste Motorola-enhetene (2015 og fremover). Teknikken gjør at du kan omgå enhver hemmelig nøkkel for skjermlås, låst opplaster eller innført FRP og få tilgang til viktige data, inkludert applikasjonsinformasjon og slettede poster. Informasjonsuttrekking fra Motorola -gadgets utføres følgelig med et par manuelle kontroller på den analyserte gadgeten. Oxygen Forensics Suite overfører et Fastboot -bilde til enheten som må byttes til Fastboot Flash -modus. Teknikken påvirker ingen brukerdata. Fysisk ekstraksjon er ferdig ved å bruke Jet Imager, den siste innovasjonen i å få ut informasjon fra Android -gadgets som gjør det mulig å skaffe informasjonen på få minutter.

Qualcomm Physical dump:

Oxygen Forensics Suite tillater rettsmedisinske etterforskere å bruke den ikke-påtrengende fysiske innhentingsprosedyren ved hjelp av EDL-modus og sidesteg skjermlås på 400+ ekstraordinære Android-gadgets med tanke på Qualcomm brikkesett. Å bruke EDL ved siden av informasjonsutvinning er regelmessig mye raskere enn Chip-Off, JTAG eller ISP, og krever vanligvis ikke telefon demontering. Videre endrer bruk av denne teknikken ikke bruker- eller systemdata

Oxygen Forensics Suite tilbyr hjelp for enheter med de medfølgende brikkesettene:

MSM8909, MSM8916, MSM8917, MSM8926, MSM8929, MSM8936 , og så videre. Oversikten over støttede enheter inneholder modeller fra Acer, Alcatel, Asus, BLU, Coolpad, Gionee, Huawei, Infinix, Lenovo, LG, LYF, Micromax, Motorola, Nokia, OnePlus, Oppo, Swipe, Vivo, Xiaomi, og mange andre.

Ekstrahering av iOS:

Klassisk logisk:

Dette er en altomfattende teknikk og foreslås for alle iOS-gadgets og bruk av iTunes-forsterkningssystemer for å skaffe informasjon. Hvis sjansen for at iTunes -forsterkning blir forvrengt, vil produktet prøve å finne passord som støttes av forskjellige angrep (brute force, ordbokangrep, etc.). Strategien vil returnere nok brukerinformasjon, inkludert slettede poster og applikasjoner.

iTunes -sikkerhetskopi:

Sikkerhetskopier av iOS -enheter laget i iTunes kan importeres i Oxygen Forensic Analyst ved hjelp av Oxygen Forensics Extractor. Enhver målbar inspektør kan nyttig dissekere informasjonen til Apple -gadgets i grensesnittet til Oxygen Forensic Suite eller deretter igjen lage rapporter om innhentet informasjon. For dette, gå til:

Import File >> Import Apple backup >> import ITunes backup

For sikkerhetskopibilder, gå til:

Import File >> Import Apple backup image

Datautvinning av Windows:

For nå å komme til viktige brukerdata må inspektøren skaffe seg et fysisk bilde, enten ved ikke -invasive eller påtrengende strategier. De fleste inspektører bruker JTAG-strategier for Windows Phone siden den tilbyr en ikke-påtrengende strategi for tilgang til gadgeten uten å kreve total demontering, og mange Windows Phone-modeller støttes. Windows Phone 8 er bare opprettholdt akkurat nå, og gadgeten må åpnes. Systemet som utfører samlingen må være Windows 7 og nyere.

Oxygen Forensics Suite kan få informasjon via en lenke eller ved å gå til Windows

Skylagring på telefonen. Den primære metodikken gjør det mulig for oss å få mediedokumenter over en lenke og telefonbokskontakter og å nærme og aktivt bringe over Microsoft Bluetooth -foreningen. For denne situasjonen hentes informasjonen fra enheter som er tilknyttet lokalt både via USB -kabel og Bluetooth -tilknytning. Det er foreskrevet å konsolidere ettervirkningen av de to metodene for et komplett bilde.

De støttede samlingstingene inkluderer:

- Telefonbok

- Hendelseslogger

- Filleser (media inkludert (bilder, dokumenter, videoer))

Minnekortutvinning:

Oxygen Forensics Suite gir en måte å trekke ut data fra FAT32 og EXT -formaterte minnekort. For dette må man koble minnekortet til Oxygen Forensics -detektiven gjennom en kortleser. Velg et alternativ ved oppstart Minnekort dump innen fysisk datainnsamling.

De utpakkede dataene kan inneholde alt et minnekort inneholder, for eksempel bilder, videoer, dokumenter og geografiske steder for fanget data. Slettede data blir gjenopprettet med en papirkurv på.

Ekstrahering av SIM -kortdata:

Oxygen Forensics Suite gir en måte å trekke ut data fra SIM -kort. For dette må man koble SIM -kortet til Oxygen Forensics -detektiven (mer enn ett sim -kort kan kobles til om gangen). Hvis det er passordbeskyttet, vises et alternativ for å skrive inn passord, skriv inn passordet, og du er i gang. De ekstraherte dataene kan inneholde samtaler, meldinger, kontakter og slettede samtaler og meldinger.

Importere sikkerhetskopier og bilder:

Oxygen Forensics Suite gir ikke bare en måte for datautvinning, men en måte for å analysere data ved å tillate import av forskjellige sikkerhetskopier og bilder.

Oxygen Forensics Suite støtter:

- Oxygen Cloud backup (Cloud Extractor - OCB -fil)

- Oksygenbackup (OFB -fil)

- Sikkerhetskopiering av iTunes

- Apple Backup/Image

o Ikke-kryptert Apple DMG-bilde

o Apple File System Tarball/Zipo Decrypted Elcomsoft DMG

o Kryptert Elcomsoft DMG

o Dekryptert Lantern DMG

o Kryptert Lantern DMG

o XRY DMG

o Apple Production DMG

- Sikkerhetskopiering av Windows Phone

- Windows Phone 8 JTAG -bilde

- UFED -sikkerhetskopi/bilde

- Android -sikkerhetskopi/bilde

o Android -sikkerhetskopiering

o Filsystems bildemappe

o Filsystem Tarball/ZIP

o Android Physical Image /JTAG

fra Nandroid Backup (CWM)

o Nandroid Backup (TWRP)

eller Android YAFFS2

o Android TOT -beholder

o Xiaomi backup

o Oppo backup

o Huawei -sikkerhetskopi

- BlackBerry Backup

- Nokia Backup

- Minnekortbilde

- Drone -bilde

Vise og analysere ekstraherte data:

De enheter delen på venstre side av vinduet vil vise alle enhetene som data ble hentet av. Hvis vi spesifiserer saken, vil sakenavnet også vises her.

De Åpen sak knappen vil hjelpe oss med å finne saker etter saksnummer og saksnavn som er tildelt dem.

Lagre sak - lar oss lagre en opprettet sak med en .ofb -utvidelse.

Legg til sak - gjør det mulig å opprette en ny sak ved å legge til et saksnavn og saksnotater

Fjern saken - fjerner den valgte saken og enhetene fra Oxygen Forensic -programvare

Lagre enheten - lagrer informasjon om enheter i en .ofb -sikkerhetskopifil. Filen kan brukes til å gjenopprette informasjonen senere med Extractor

Fjern enheten - fjerner utvalgte enheter fra listen

Lagring av enheter - tillater lagring av programvaredatabaser på en annen disk. Bruk den når du har en bestemt stasjon for å holde databasen (for eksempel en flyttbar flash -stasjon), eller når du mangler ledig diskplass.

Lagre i arkiv knappen hjelper til med å lagre saker med .ofb -forlengelse, slik at vi kan dele den med en venn som har Oxygen Forensics Suits for å åpne den.

Eksporter eller skriv ut -knappen lar oss eksportere eller skrive ut en bestemt bevisdel som nøkkelbevis eller bildeseksjon etc.

Grunnleggende seksjoner:

Det er forskjellige seksjoner som viser en bestemt type ekstraherte data.

Telefonbok seksjon:

Telefonbok -delen inneholder en kontaktliste med personlige bilder, egendefinerte feltetiketter og andre data. Slettede kontakter fra Apple iOS- og Android OS -enheter er merket med et kurvikon.

Kalender seksjon:

Kalender-delen viser alle møter, fødselsdager, påminnelser og andre hendelser fra standard enhetskalender så vel som fra tredjeparts-kalendere.

Merknadsseksjon: Notater -delen tillater visning av notater med dato/klokkeslett og vedlegg.

Meldinger seksjon: SMS, MMS, e-post, iMessages og meldinger av andre typer vises i Meldinger-delen. Slettede meldinger fra Apple iOS og Android OS -enheter er markert med blå farge og markert med et kurvikon. De blir automatisk gjenopprettet fra SQLite -databaser.

Filleserseksjon: Det gir deg tilgang til hele filsystemet for mobilenheter, inkludert bilder, videoer, taleposter og andre filer. Slettet filgjenoppretting er også tilgjengelig, men avhenger sterkt av enhetsplattformen.

Arrangementseksjon: Innkommende, utgående, savnede, Facetime -anropshistorikk - all denne informasjonen er tilgjengelig i Hendelseslogg -delen. Slettede anrop fra Apple iOS og Android OS -enheter er markert med blå farge og merket med papirkurv -ikonet.

Seksjon for nettilkoblinger: Web Connections -segmentet viser alle webforeninger i en enkelt oversikt og tillater analyse av hotspots i guiden. I denne oversikten kan rettsmedisinske analytikere finne ut når og hvor brukeren brukte Internett for å komme til og identifisere posisjonen sin. Det første bokmerket gir kundene mulighet til å undersøke alle Wi-Fi-foreninger. Oxygen Forensics Suite-programmering frigjør et unøyaktig geografisk område hvor Wi-Fi-foreningen ble brukt. Nedskalert Google Maps opprettes og vises av SSID-, BSSID- og RSSI-data atskilt fra mobiltelefonen. Det andre bokmerket lar deg undersøke informasjon om steder. Den presenterer informasjon om all nettverksaktivitet til enheten (celle, Wi-Fi og GPS). Den støttes av Apple iOS (jailbroken) og Android OS (forankret).

Passord seksjon: Oxygen Forensic® -programvare trekker ut informasjon om passord fra alle mulige kilder: iOS -nøkkelring, appdatabaser, etc. Passord kan hentes fra Apple iOS, Android OS og Windows Phone 8 -enheter.

Applikasjonsseksjon: Program -delen viser detaljert informasjon om systemet og brukerprogrammene som er installert i Apple iOS, Android, BlackBerry 10 og Windows Phone 8 -enheter. Oxygen Forensics Suite støtter 450+ applikasjoner med 9000+ appversjoner.

Hver applikasjon har en ekstraordinær brukerdatafane der all analysert klientinformasjon finnes. Denne fanen inneholder samlet informasjon om programmet som er tilrettelagt for nyttig undersøkelse (passord, pålogginger, alle meldinger og kontakter, geografiske områder, besøkte steder med veibeskrivelser og guider, slettet informasjon og så videre.)

Annet enn kategorien Brukerdata Programovervåkeren har:

- Fanen Programdata viser hele applikasjonshvelvet som informasjon er analysert fra

- Fanen Søknadsdokumenter viser alle postene (.plist, .db, .png, og så videre.) Knyttet til applikasjonen

Seksjon for sosiale nettverk: Denne delen inneholder data hentet fra de mest populære sosiale plattformene og datingapplikasjonene, inkludert Facebook, Instagram, Linkedin, Twitter, etc. Facebook-delen lar deg undersøke enhetseierens venneliste sammen med meldinger, bilder, søkelogg, geografisk plassering og annen viktig informasjon.

Messengers seksjon: Messengers-delen inneholder underseksjoner med data hentet fra de mest populære meldingerne: Facebook Messenger, Kik, Line, Skype, WeChat, Whatsapp, Viber, etc. WhatsApp Messenger lar deg se kontaktlisten, meldinger, delte data, slettet informasjon og andre bevis.

Merknadsseksjon: Evernote -delen tillater å se alle notatene som er gjort, delt og matchet opp av enhetsbrukeren. Hvert notat er laget med geografisk plassering der enheten er

funnet, og disse dataene er tilgjengelige i Oxygen Forensics Suite. Det er også en sjanse til å undersøke slettede notater.

Nettleserseksjon: Nettleserseksjonen lar brukeren pakke ut og undersøke hurtigbufferfiler, for eksempel en liste over internettsteder og nedlastede filer fra de mest populære mobilnettleserne (forhåndsinstallerte så vel som tredjeparts) inkludert, men ikke begrenset til, Safari, standard Android Nettleser, Dolphin, Google Chrome, Opera, etc. Den gjenoppretter nettleserens historie også.

Navigasjonsseksjon: Den inneholder data hentet fra de mest populære navigasjonsappene (Google Maps, kart, etc.).

Multimedia seksjon: Multimedieseksjonen inneholder underseksjoner med data hentet fra de mest populære multimedieappene: Hide It Pro, YouTube osv. Hide It Pro-delen viser mediefiler (bilder og video) som ble skjult av enhetseieren. For å se dem på enheten, er passordet nødvendig. Oxygen Forensics Suite gir tilgang til disse skjulte dataene som omgår passordet.

Drone seksjon: Droneseksjonen inneholder underseksjoner med data hentet fra de mest populære drone-appene, som DJI GO, DJI GO 4, Free Flight Pro, etc. Rettsmedisinske undersøkere kan trekke ut dronens flyhistorikk, bilder og videoer lastet opp til appen, drone eierkontodetaljer, og til og med slettede data. Oxygen Forensics -pakken kan også trekke ut og dekryptere DJI -tokens fra drone -mobilapper. Dette tokenet gir tilgang til DJI -skydata.

Organiserte data:

Tidslinjen:

Tidslinjeseksjon organiserer alle samtaler, meldinger, kalenderhendelser, applikasjonsaktiviteter, nettforbindelseshistorikk, etc. på en kronologisk måte, så det er enkelt å analysere enhetsbrukshistorikken uten å måtte bytte mellom forskjellige seksjoner. Tidslinjeseksjonen støttes for en eller flere mobile enheter, slik at du enkelt kan analysere gruppeaktiviteten i en enkelt grafisk visning. Dataene kan sorteres, filtreres og grupperes etter datoer, bruksaktivitet, kontakter eller geodata. GEO Tidslinje-fanen lar eksperter se all geografisk informasjon fra enheten, og finne steder der den mistenkte brukte den mobile enheten. Ved hjelp av Kart og ruter kan knappeforsøkere bygge ruter for å spore enhetseierens bevegelser innenfor en bestemt tidsramme eller finne steder som du ofte besøker.

Samlede kontakter:

Programmet med delen Aggregerte kontakter lar rettsmedisinske spesialister analysere kontakter fra flere kilder, for eksempel telefonboken, meldinger, hendelseslogger, forskjellige meldinger og sosiale nettverk og andre apper. Den viser også kontakter på tvers av enheter fra flere enheter og kontakter i grupper opprettet i forskjellige applikasjoner. Ved å muliggjøre aggregerte kontaktanalyser, forenkler programvaren etterforskernes arbeid sterkt og gjør det mulig å oppdage relasjoner og avhengigheter som ellers kunne unnslippe øyet.

Viktige bevis:

Key Evidence -området gir et perfekt, ryddig perspektiv på bevis som er skilt ut som grunnleggende av rettsmedisinske etterforskere. Målbare myndigheter kan kontrollere at visse ting som har et sted med forskjellige områder, er grunnleggende bevis på det tidspunktet og utforsker dem samtidig som de tar lite hensyn til deres unike område. Key Evidence er en total visning som kan vise utvalgte ting fra alle områder som er tilgjengelige i Oxygen Forensics Suite. Segmentet tilbyr kapasitet til å revidere viktige data på et ensomt utseende, fokusere ens bestrebelser på det viktigste og sile gjennom avledning av immateriell informasjon.

SQL Database Viewer:

SQLite Database Viewer lar analysere databasefiler fra Apple, Android, BlackBerry 10, WP 8 -enheter i SQLite -format. Filene har notater, samtaler, SMS i seg.

PList Viewer:

Plist Viewer lar analysere .plist -filer fra Apple -enheter. Disse filene inneholder informasjon om Wi-Fi-tilgangspunkter, hurtigvalg, den siste mobiloperatøren, Apple Store-innstillinger, Bluetooth-innstillinger, globale applikasjonsinnstillinger, etc.

Drone Logger Import:

Produktet tillater i tillegg å bringe inn dronlogg .dat -poster legitimt i Oxygen Forensics Suite Maps for å forestille seg områder og spore et automatikkurs. Logger kan tas fra automatdumpen eller DJI Assistant -applikasjonen som ble introdusert på eieren av dronens PC.

Søk:

Det er en vanlig situasjon at du trenger å finne tekst, person eller telefonnummer i informasjonen fra den utpakkede mobilenheten. OxygenForensics Suite har en avansert søkemotor. Global Search tillater å finne klientinformasjon i hvert segment av gadgeten. Apparatet tilbyr å søke etter tekst, telefonnumre, meldinger, geografiske koordinater, IP -adresser, MAC -adresser, kredittkortnumre og hash -sett (MD5, SHA1, SHA256, Project VIC). Standard artikulasjonsbibliotek er tilgjengelig for gradvis tilpasset jakt. Spesialister kan se gjennom informasjonen i en enhet eller mer enn én enhet. De kan velge segmentene hvor de skal se gjennom spørsmålet, bruke boolske termer eller velge noen av forhåndsdefinerte design. Catchphrase list director tillater å lage et spesielt sett med vilkår og utføre en titt på hvert av disse begrepene uten et øyeblikks forsinkelse. Dette kan for eksempel være arrangement av navn eller arrangement av fiendtlige ord og uttrykk. Worldwide Search -enhet sparer alle resultater og tilbyr utskrifts- og planleggingsrapporter for et hvilket som helst antall søk.

Noen viktige ting å huske er

- Kontroller først at du har installert driverne for enheten. Du kan laste ned driverpakken fra kundeområdet

- Hvis du kobler til en enhet, trykker du på Koble til -knappen på verktøylinjen for å starte Oxygen Forensics Suite

- Hvis du kobler til Apple iOS -enheten, kobler du den til, låser opp og stoler på datamaskinen på enheten.

- Hvis du kobler til en Android OS -enhet, må du aktivere utviklermodus på den. Gå til Innstillinger> Om telefon> Byggenummer -menyen og trykk på den 7 Gå deretter til Innstillinger> Utvikleralternativer> USB -feilsøking menyen på enheten. Trykk på USB -feilsøkingsboksen og koble enheten til datamaskinen.

- Hvis en Android OS-enhet er passordbeskyttet, må du kontrollere om den støttes av bypass-metodene under Fysisk datainnsamling i Oxygen Forensics Suite .

Konklusjon:

Analysens omfang Oxygen Forensics Suite gir mye større enn noe annet rettsmedisinsk etterforskningsverktøy, og vi kan hente mye mer informasjon fra en smarttelefon ved hjelp av Oxygen Forensics -pakken enn noe annet logisk rettsmedisinsk undersøkelsesverktøy, spesielt når det gjelder mobile enheter. Ved å bruke Oxygen Forensics Suite kan du skaffe all informasjon om mobile enheter, som inkluderer geografisk plassering av en mobiltelefon, tekstmeldinger, samtaler, passord, slettede data og data fra en rekke populære applikasjoner. Hvis enheten er låst Oxygen Forensics Suite kan omgå låseskjermens passord, passord, pin, etc. og trekke ut dataene fra en liste over støttede enheter (android, IOer, Blackberry, Windows -telefoner inkludert), det er en enorm liste og oppføringene øker dag for dag. Oxygen Forensics har inngått et partnerskap med MITER Corporation for å levere den raskeste ekstraksjonsmetoden for Android -enheter. Takket være den nye Jet-Imager-modulen blir Android-enheter anskaffet mange ganger raskere enn de tidligere metodene tillot. Jet-Imager-modulen lar brukerne opprette fulle fysiske dumper fra Android-enheter i gjennomsnitt opptil 25% raskere. Utvinningshastigheten avhenger av hvor mye data enheten har. Oxygen Forensics Suite er et alternativ for en rettsmedisinsk undersøkelse på en mobil enhet for enhver rettsmedisinsk etterforsker.