Denne bloggen vil demonstrere:

- Hvordan installere Hashcat i Kali Linux?

- Hvordan bruke Hashcat i Kali Linux?

- Bonustips: Slik bruker du Kalis ordlister for passordknekking

- Konklusjon

Hvordan installere Hashcat i Kali Linux?

Hashcat er et etisk hackingverktøy som brukes av cybersikkerhetseksperter for å knekke passord. Den bruker brute force og mange andre hashing-algoritmer for å knekke hashes eller konvertere hashes til passord. For dette formålet bruker den forskjellige typer angrepsmoduser. Hashcat er forhåndsinstallert i Kali Linux. I tilfelle, hvis den ikke er installert på Kali, installer den ved å følge trinnene nedenfor.

Trinn 1: Oppdater Kali

Først oppdaterer du Kali til den siste rullerende utgivelsen ved å bruke ' passende oppdatering ' kommando:

sudo passende oppdatering

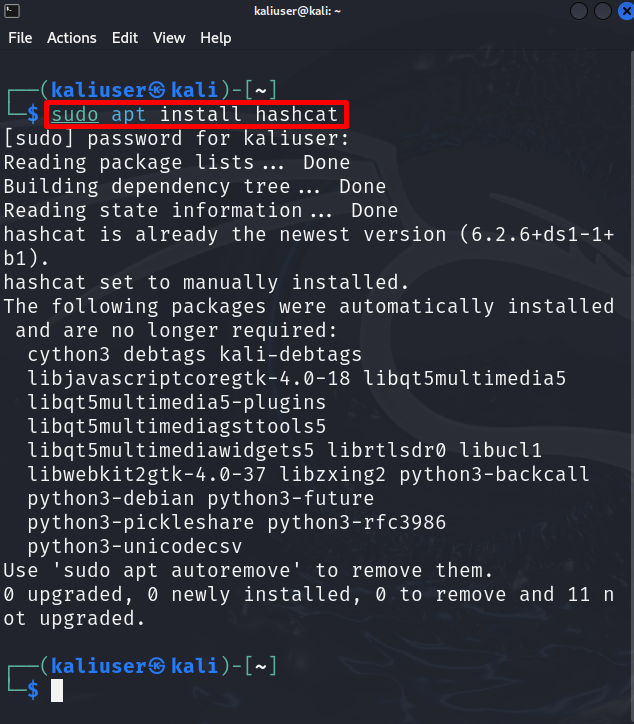

Trinn 2: Installer Hashcat

Installer nå hashcat-pakken i Kali ved å bruke ' apt install hashcat ' kommando:

sudo apt installere hashcat

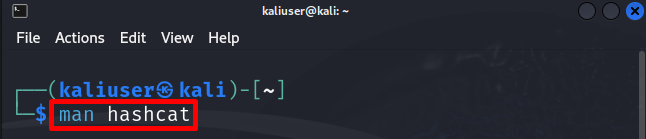

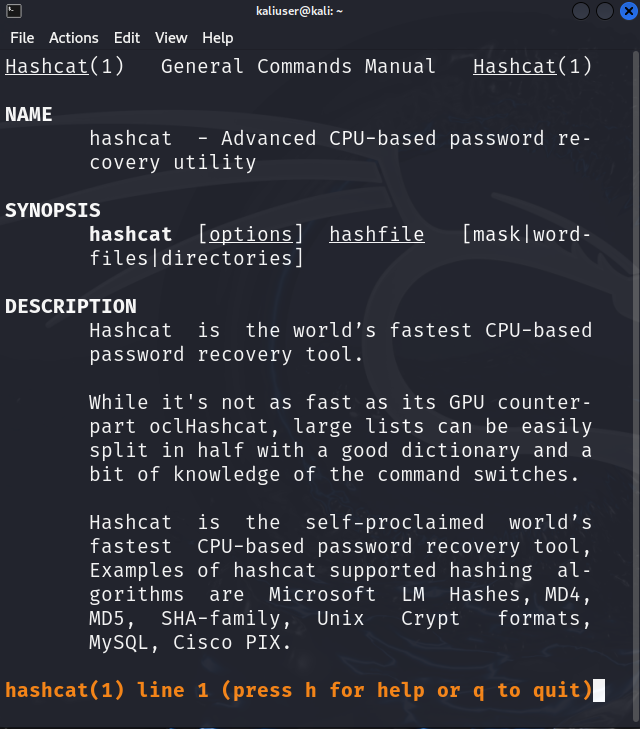

Trinn 3: Sjekk Hashcat-manualen

For å sjekke hashing-algoritmekoden eller velge hashcats angrepsmodus, sjekk manualen ved å bruke kommandoen nedenfor:

Mann hashcat

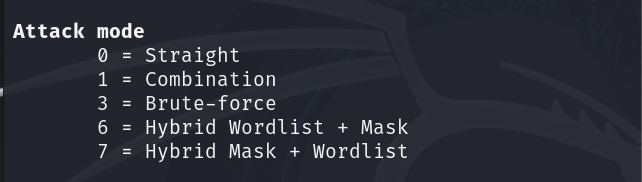

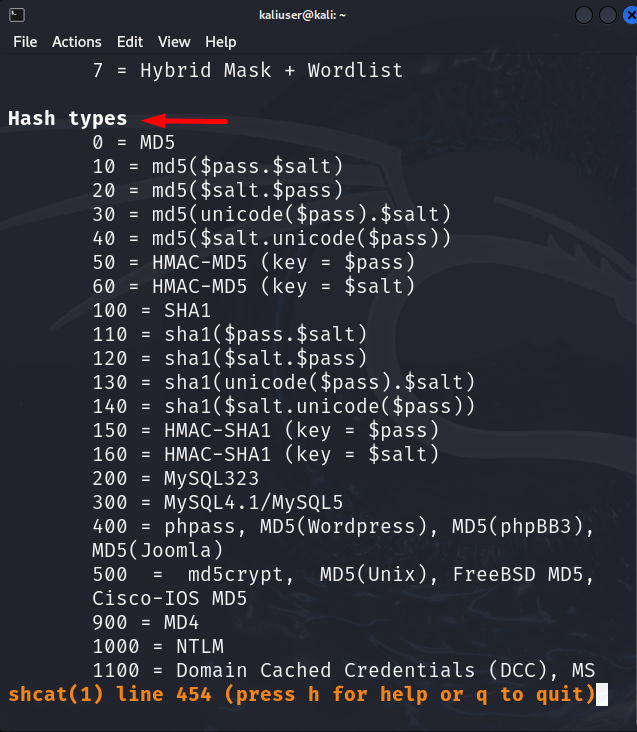

Angripende modus

Her kan du se at forskjellige angrepsmoduser er tilgjengelige i hashcat-verktøyet. En kort beskrivelse av disse modusene er som følger:

- Rett: Prøv å knekke passordet fra en oppgitt ordliste.

- Kombinasjon: Prøv å knekke passord ved å kombinere ord fra flere ordlister.

- Ren styrke: Den bruker brute force-teknikken og prøver hver karakter fra det medfølgende tegnsettet.

- Hybrid ordliste + maske: Den kombinerer ordliste og maske

- Hybridmaske + ordliste: Den kombinerer også maske og ordliste.

- Foreningsangrep: Den bruker kombinasjoner av hint som er knyttet til et bestemt brukerpassord eller felt, for eksempel brukernavn, personlig informasjon eller filnavn:

Hash typer

Hvilke typer hashes som kreves for å bli cracket er oppgitt i Hash-typer. Koden til hash-typen brukes til å knekke det hash-kodede passordet:

Hvordan bruke Hashcat i Kali Linux?

Hashcat bruker CPU- og GPU-crackere i Kali Linux som effektivt knekker passordet fra oppgitte hasher. Hvis du bruker Kali Linux på en virtuell maskin, kan du ikke fullt ut bruke GPU-crackere. Imidlertid fungerer hashcat fint med CPU-modus også. For å bruke hashcat enten på Kali-systemet eller den virtuelle Kali-maskinen, må brukeren ha minst 4 til 8 GB RAM.

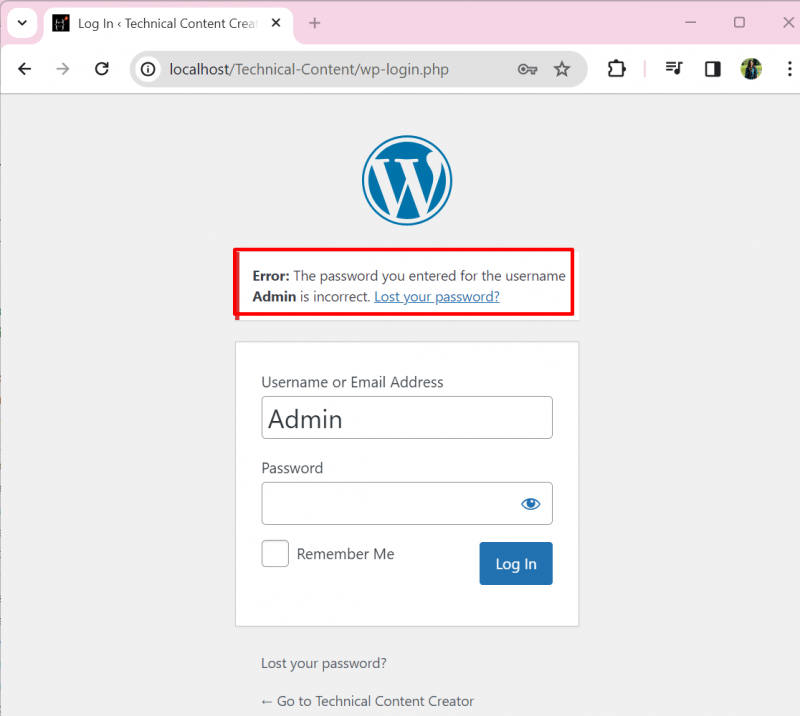

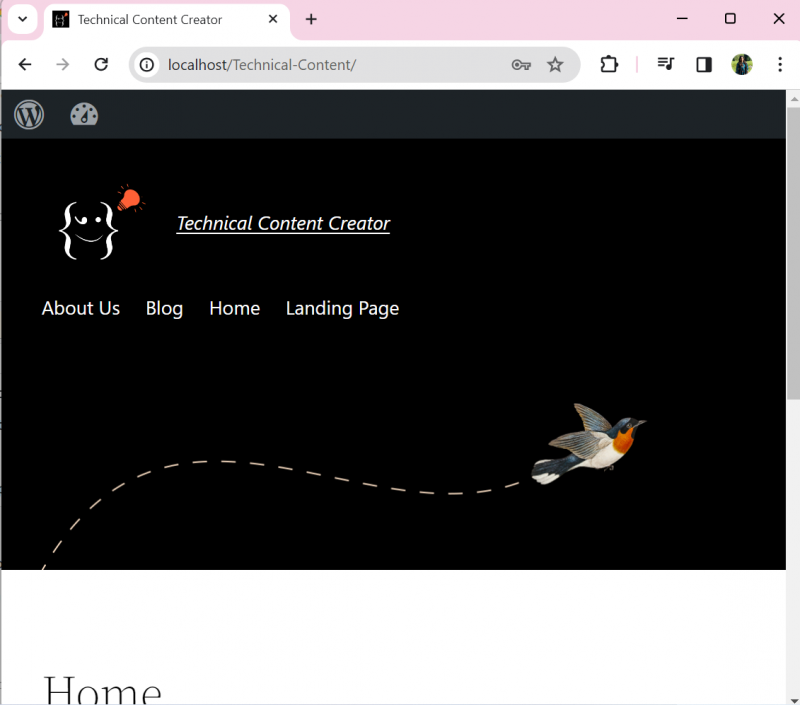

La oss prøve å forstå bruken av Hashcat for passordhacking ved å ta et eksempel på et WordPress-nettsted. La oss anta at brukeren glemmer administratorkontopassordet og nå ikke kan få tilgang til nettstedets dashbord som vist nedenfor:

Nå vil vi bruke hashcat-verktøyet for å gjenopprette WordPress-nettstedets glemte passord. Følg prosedyren nedenfor for riktig demonstrasjon.

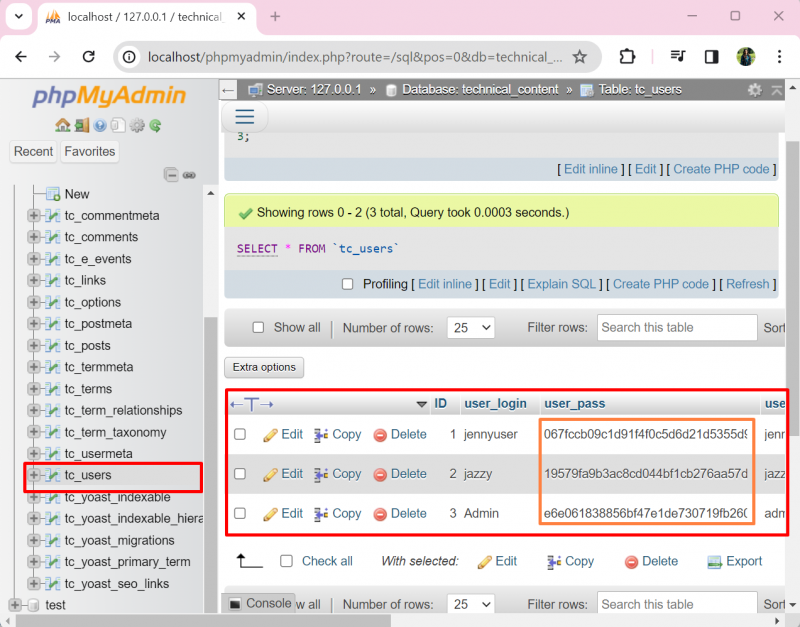

Trinn 1: Få hashed passord

Administratorbrukere har definitivt tilgang til WordPress-databasen. La oss hente de krypterte hashed-passordene til nettstedbrukere fra databasen:

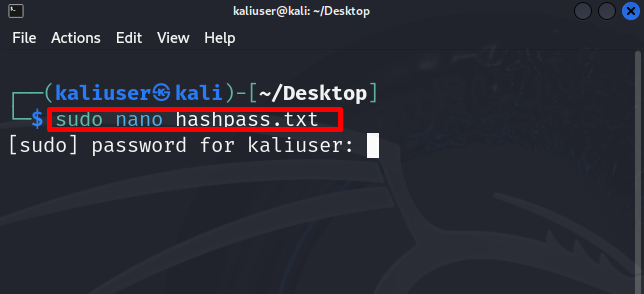

Trinn 2: Lagre det hashed-passordet i tekstfilen

Deretter lagrer du passord-hashene i en tekstfil. Her lager vi ' hashpass.txt '-filen i ' Skrivebord ”-katalogen ved å bruke nano-editoren:

sudo nano hashpass.txt

Lagre passordet som konverteres til hashes i ' hashpass.txt ' fil. For demonstrasjon har vi lagret tre passord som allerede var konvertert til hash gjennom ' MD5 ' hashing-algoritme:

For å lagre filen, trykk ' CTRL+S ' og for å slå av editoren, bruk ' CTRL+X '.

Trinn 3: Gi ordlisteordbok

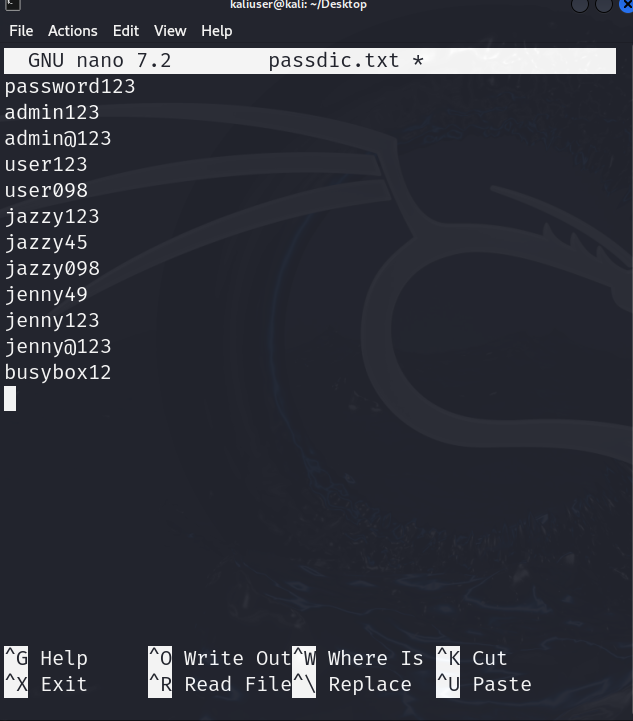

Deretter gir du ordlisteordboken der hashcat vil prøve å matche hashene til ord med de angitte passordhasjene i ' hashpass.txt ' fil. Til demonstrasjonen vil vi lage vår egen ordliste som vil inneholde 12 forskjellige passord:

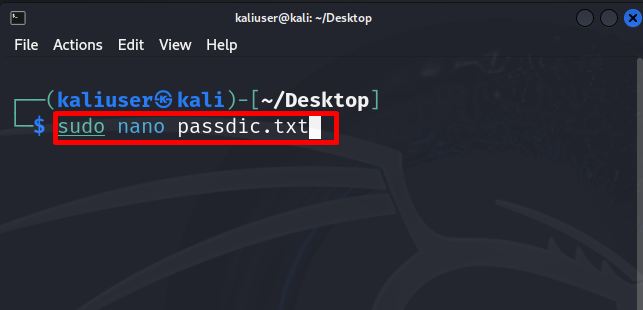

sudo nano passdic.txt

Her har vi lagret forskjellige kombinasjoner av passord i vår ' passdic.txt ' ordliste. Brukeren kan også bruke Kalis oppgitte ordliste som er forklart i avsnittet nedenfor:

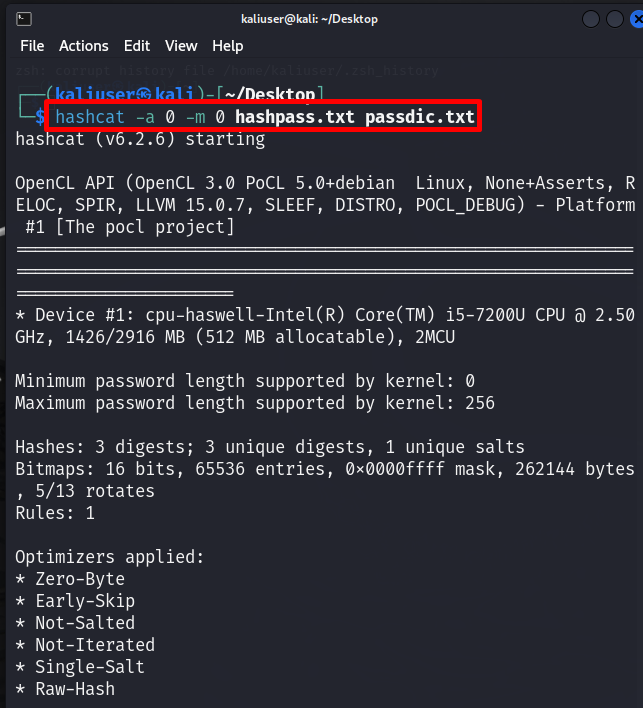

Trinn 4: Knekk passordet

Nå, knekk passordet ved å bruke ' hashcat -a

Her, ' -en 0 ' betyr at vi har brukt ' Rett angrepsmodus ' og ' -m 0 ” betyr at vi konverterer MD5-hasher til passord. Så vi vil bruke ' MD5 ' hashing-algoritme for å matche hashen til ' hashpass.txt ' til den angitte ordlisten (passdic.txt):

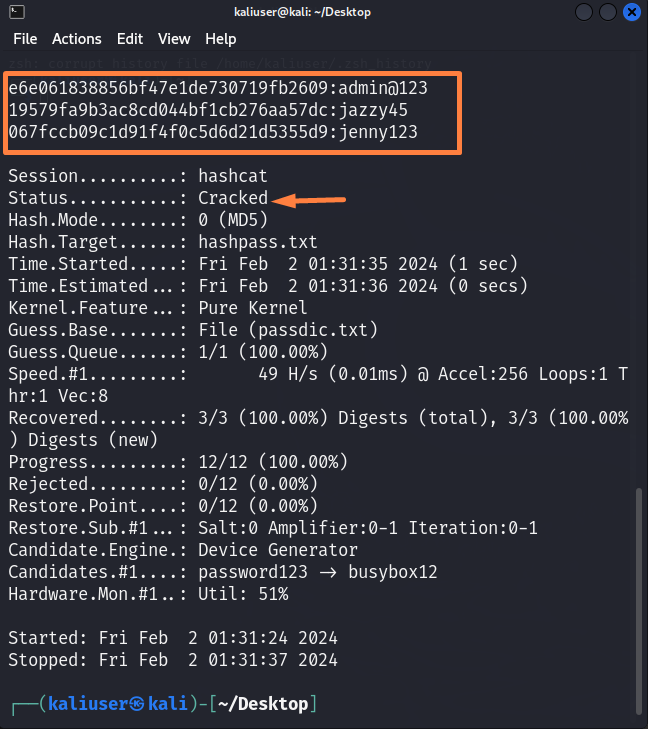

Her kan du se at vi effektivt har knekket nettstedets passord fra de oppgitte passordhasjene:

Trinn 5: Verifisering

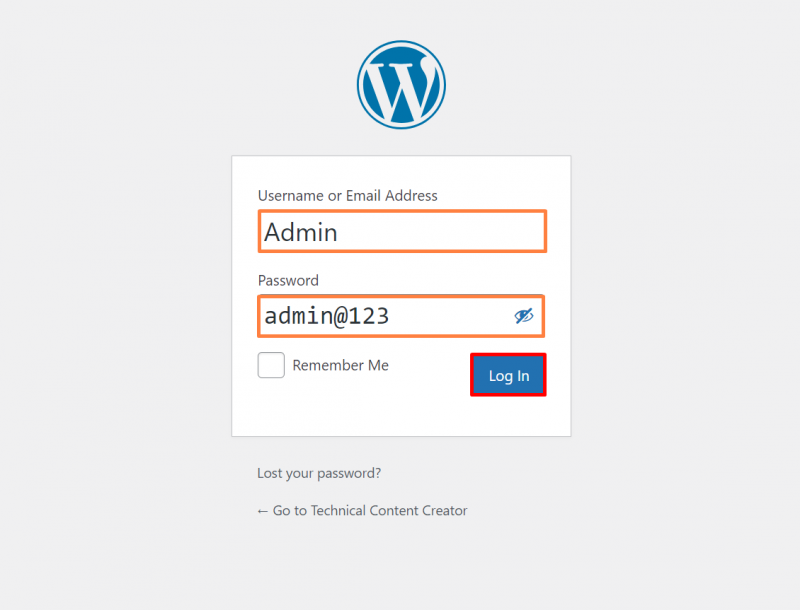

For bekreftelse, la oss prøve administratorpassordet ' admin@123 ' for å få tilgang til WordPress-nettstedet:

Her kan du se at vi har gjenopprettet det glemte passordet ved hjelp av Kalis hashcat-verktøy:

Bonustips: Slik bruker du Kalis ordlister for passordknekking

Kali Linux tilbyr også en forhåndsinstallert ordliste som vil bli brukt til å knekke forskjellige typer passord. Denne ordlisten inneholder millioner av ord og passordkombinasjoner. For å bruke Kalis ' rockyou.txt ” ordliste for passordknekking, følg trinnene nedenfor.

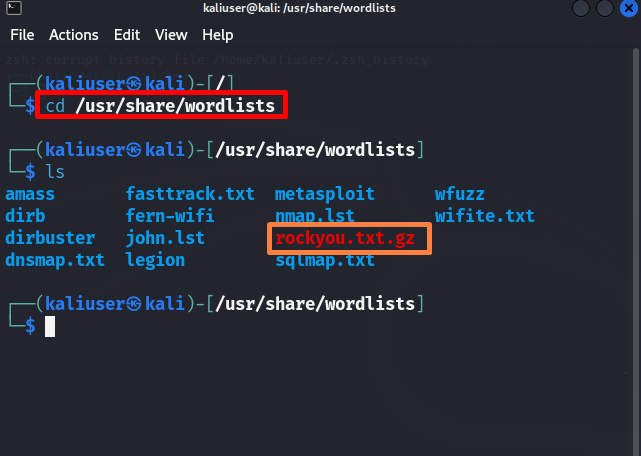

Trinn 1: Åpne 'ordlister'-katalogen

For å åpne ' ordlister '-katalogen, bruk den gitte kommandoen:

cd / usr / dele / ordlisterDeretter kjører du ' ls ' for å se alle filer og kataloger til Kali's ' ordlister ”-katalogen. Her er forskjellige typer passord eller ordlister tilgjengelig. For å spore de vanlige eller rette passordene som brukerkontopassord, kan du bruke ' rockyou.txt ' fil:

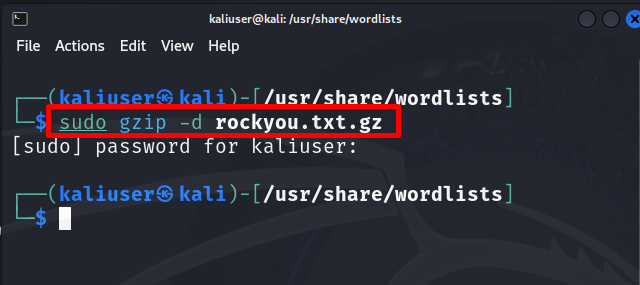

Trinn 2: Pakk ut 'rockyou.txt.gz'-filen

For å bruke ' rockyou.txt '-filen i hashcat-verktøyet, pakk først ut filen ved å bruke ' gzip -d rockyou.txt.gz ' kommando. Denne handlingen kan kreve ' sudo ' brukerrettigheter:

sudo gzip -d rockyou.txt.gz

Trinn 3: Knekk passordet

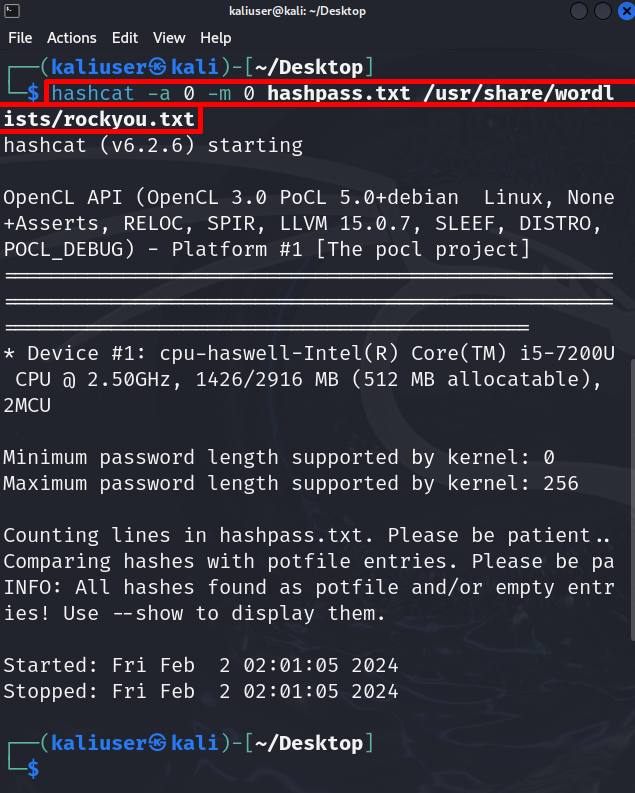

Bruk nå hashcat-kommandoen til å knekke passordet.

hashcat -en 0 -m 0 hashpass.txt / usr / dele / ordlister / rockyou.txtHer kan du se at denne gangen har vi brukt ' rockyou.txt ' fil i stedet for en personlig ordliste:

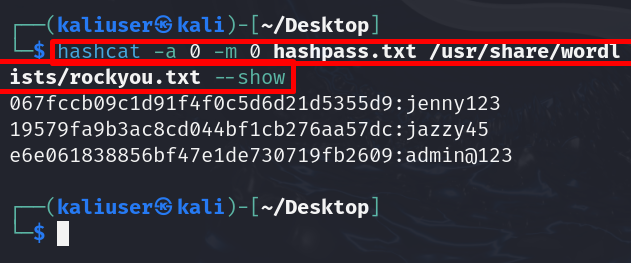

I utgangen ovenfor kan du se hashene er funnet, men kan ikke vises. For å se hashen, legg til ' -forestilling alternativet i hashcat-kommandoen:

hashcat -en 0 -m 0 hashpass.txt / usr / dele / ordlister / rockyou.txt --forestilling

Vi har utdypet hvordan du bruker hashcat i Kali Linux.

Konklusjon

For å bruke hashcat-verktøyet i Kali Linux, lagre først passordene som ble konvertert i hashen i ' .tekst ' tekstfil. Etter det, match passord-hashene med en ordlistetekstfil som Kalis ordlistefil ' rockyou.txt ' fil. For dette formålet bruker du bare ' hashcat -a